Lo que antes se consideraba ilegal ahora se ha convertido en un fenómeno ampliamente aceptado debido a los avances tecnológicos en la industria de TI en Ecuador. El hacking ético se puede realizar con fines legítimos, como lo hacen los hackers éticos y pentesters dentro de sus organizaciones.

Se requiere un especialista en seguridad para garantizar la seguridad del proyecto de cada cliente al someterlo a diferentes pruebas de vulnerabilidad utilizando herramientas de hacking.

Las empresas buscan hackers éticos que colaboren con ellas para proteger sus activos digitales y evitar que suceda cualquier evento desafortunado en el futuro. Los hackers éticos identifican las debilidades en los sistemas y servidores de red de una empresa y trabajan con la organización para mejorar sus reglas de gobierno y seguridad de tecnología de la información existentes.

El campo del hacking ético también conocido como pruebas de penetración, ha experimentado una transformación significativa debido a la introducción de tecnologías automatizadas. Actualmente se están desarrollando varias tecnologías que podrían ayudar a acelerar el proceso de prueba. Además de eso, el hacking ético también se encuentra entre las estrategias más efectivas para mejorar las habilidades de los expertos en seguridad dentro de una empresa.

Por lo tanto, la inclusión del hacking ético como componente de las operaciones de seguridad de una organización puede ser extremadamente beneficiosa. Aquí compartimos algunas de las herramientas de hacking ético más poderosas que vale la pena aprender en 2022.

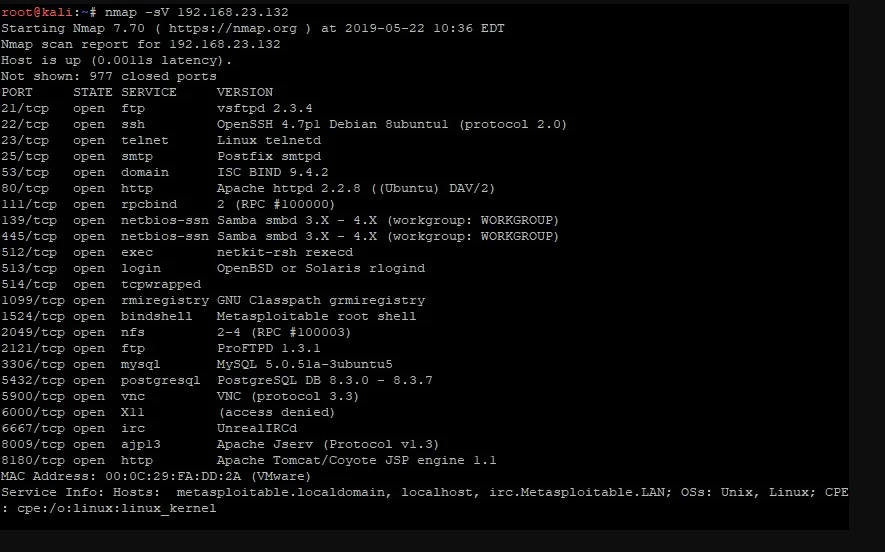

Nmap

La mejor herramienta de hacking jamás creada se utiliza en el escaneo de puertos, que es utilizado por la mayoría de los hackers debido a su precisión y velocidad. Nmap se diseñó originalmente como una utilidad de línea de comandos. Ahora se ha portado a sistemas operativos basados en Linux o Unix y también está disponible para Windows.

Nmap es un mapeador de seguridad de red capaz de identificar servicios y hosts en la red y generar un mapa de red como resultado de este descubrimiento. Este software proporciona varias capacidades que ayudan en el sondeo de las computadoras en red, la búsqueda de hosts y la identificación de los puertos TCP y UDP que son utilizados por el servidor remoto.

Metasploit Framework

Metasploit Framework es una herramienta de hacking que es bastante popular entre los pentesters y los profesionales de la seguridad; por lo tanto, se incluye en esta lista. Una comunidad de más de 200 000 personas lo respalda y lo desarrolla, lo que le permite crear sus exploits y scripts personalizados sobre una base de infraestructura existente. Es una de las herramientas esenciales con las que debe familiarizarse si está considerando una carrera en ciberseguridad.

Es importante comprender que Metasploit es principalmente un proyecto de seguridad informática que brinda al usuario información esencial sobre las vulnerabilidades de seguridad conocidas.

También ayuda a evaluar ataques en tiempo real y asiste en la formulación de pruebas de penetración y casos de uso del sistema de detección de intrusos, planes, técnicas y metodologías para las pruebas. Casi todos los cursos prácticos populares de seguridad de TI, como el CEH o el OSCP, han incluido un componente de Metasploit en su plan de estudios.

Intruder

Intruder es un escáner completamente automatizado que identifica fallas de seguridad cibernética en su entorno digital, analiza los peligros asociados y ayuda a remediarlos. En términos de herramientas de hacking ético, es una fantástica adición a su colección.

Intruder proporciona escaneo de vulnerabilidades de nivel empresarial a empresas de todos los tamaños, gracias a su extensa biblioteca de más de 9,000 pruebas de seguridad. Además de evaluar las configuraciones incorrectas y las correcciones faltantes, también prueba las vulnerabilidades típicas de las aplicaciones web, como la inyección SQL y las secuencias de comandos entre sitios.

Nikto

Nikto es una herramienta de escaneo de vulnerabilidades. Es posible identificar cualquier componente problemático que se haya colocado en cualquier sistema operativo de la empresa y cualquier aplicación que no funcione bien, utilizando la prueba de vulnerabilidad que viene con Nikto. Los resultados de las comprobaciones de vulnerabilidad se pueden exportar en una variedad de formatos, incluidos CSV, HTML y texto. Nikto también se puede usar junto con Metasploit.

Burp Suite

Cuando se trata de pruebas de seguridad de aplicaciones web y tendencias de pruebas en los tiempos actuales, Burp Suite se encuentra entre las herramientas más populares utilizadas entre los hackers éticos. Para ayudar en el proceso de prueba completo, cuenta con varias herramientas que funcionan perfectamente juntas. El proceso de prueba abarca todo, desde el mapeo inicial de la superficie de ataque de la aplicación hasta el descubrimiento y la explotación de fallas de seguridad en la aplicación.

Las pruebas de seguridad de aplicaciones web en esta herramienta incluyen una variedad de capacidades, como herramientas manuales y avanzadas. Burp Suite es popular porque le permite combinar ataques manuales avanzados con automatización para realizar pruebas más eficientes que cualquier otra herramienta en el mercado.

Como beneficio adicional, encontrará que es bastante simple de configurar y está repleto de funciones esenciales incluso para los aprendices de hacking ético. No solo tiene la capacidad de detectar más de 3000 vulnerabilidades de aplicaciones web, sino que también puede detectar vulnerabilidades significativas con un 100 % de precisión.

Angry IP Scanner

Angry IP Scanner es realmente una aplicación de hacking ético liviana que escanea direcciones IP y puertos en busca de códigos maliciosos y vulnerabilidades. Además, es multiplataforma, lo que significa que puede operar en los sistemas operativos Windows, Mac y Linux y escanear cualquier rango de direcciones IP en el mundo.

Para lograr su alta velocidad de escaneo, emplea una estrategia de subprocesos múltiples, en la que genera un subproceso de escaneo distinto para cada dirección IP que se examina. Al escanear una dirección IP, primero verifica si aún está activa antes de resolver el nombre de host, la dirección MAC y los puertos asociados con ella.

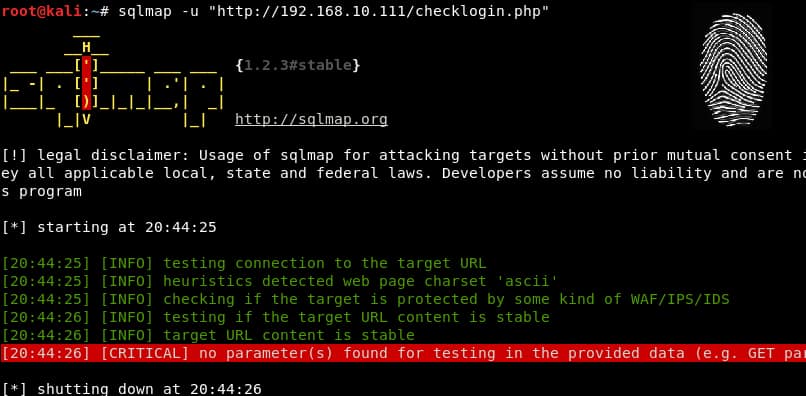

SQLMap

s un programa gratuito y de código abierto con un sofisticado motor de detección. Es compatible con MySQL, Oracle, PostgreSQL y muchas otras bases de datos. Los métodos de inyección de SQL, como boolean-based blinding, time-based blinding, error-based, UNION query-based y las consultas fuera de banda, son compatibles en su totalidad.

Además, SQLMap permite la ejecución de comandos arbitrarios y la recuperación de su salida estándar, la descarga y carga de cualquier archivo y luego la búsqueda de nombres de bases de datos específicos, entre otras cosas. Le permitirá establecer una conexión directa con la base de datos.

Nessus

Nessus es una de las herramientas de escaneo de vulnerabilidades más utilizadas en el mercado actual. Es utilizado por varios evaluadores de penetración profesionales y auditores de todo el mundo para evaluaciones de vulnerabilidad tanto internas como externas. Nessus está disponible para su descarga gratuita desde el sitio web oficial. Ofrece una interfaz basada en web que se puede usar para configurar el escaneo y la auditoría, y ver y descargar informes.

Además de tener una de las bases de conocimiento de vulnerabilidades más completas, algunas de sus características más notables incluyen la identificación de vulnerabilidades que podrían permitir que un atacante remoto acceda a datos confidenciales del sistema. También puede buscar parches del servicio ofrecido por el servidor, debilidades en el nivel de la contraseña, verificaciones de autenticación en el servicio, auditorías de configuración del sistema y firewall, auditorías de dispositivos móviles, auditorías SCADA, auditorías de aplicaciones web y auditorías de cumplimiento de PCI DSS. Es posible examinar los resultados de todos estos en un informe personalizado visualmente atractivo.

Nessus también puede interactuar con Metasploit, lo que permite que la fase de exploración se extienda para correlacionar las vulnerabilidades con los exploits a los que se puede acceder actualmente.

Conclusión

Debido al creciente número de problemas de seguridad en las organizaciones, se requiere cada vez más hackers éticos profesionales y certificados. Los profesionales que han realizado varios cursos de hacking ético pueden ayudar a evitar delitos fraudulentos y robo de identidad. Los usuarios finales siempre han sido el eslabón más débil de la cadena, proporcionando a los cyber delincuentes un método fácil para violar incluso las defensas más avanzadas.

Varias grandes corporaciones han anunciado importantes brechas de seguridad en el pasado reciente. Las herramientas de hacking ético ayudan a las empresas a identificar y prevenir violaciones de datos mediante la identificación de posibles fallas de seguridad en Internet. Entonces, puede aprovechar esta gran oportunidad y comenzar a aprender cualquiera de estas interesantes herramientas de hacking ético.

Nota legal

Este artículo se realiza únicamente con fines educativos y de hacking ético. El uso de de estas herramientas para atacar objetivos sin previo consentimiento mutuo es ilegal. Es responsabilidad del usuario final obedecer todas las leyes locales, estatales y federales aplicables. FLOYDU no asume ninguna responsabilidad y no es responsable de ningún mal uso o daño causado por estas herramientas.

FLOYDU S.A.S, empresa establecida en Ecuador, cuenta con expertos calificados y certificados en Ethical Hacking, Pentesting, Diseño de Sistemas de Gestión de Seguridad de la Información ISO 27000 y remediación de vulnerabilidades.