En una nueva campaña de ingeniería social de «propagación masiva», se están enfocando en usuarios del servidor de correo electrónico Zimbra Collaboration con el objetivo de recopilar sus credenciales de inicio de sesión para su uso en operaciones posteriores.

Esta actividad, que ha estado activa desde abril de 2023 y aún continúa, apunta a una amplia gama de pequeñas y medianas empresas y entidades gubernamentales, la mayoría de las cuales se encuentran en Polonia, Ecuador, México, Italia y Rusia. No se ha atribuido a ningún actor o grupo de amenazas conocidos. «Inicialmente, el objetivo recibe un correo electrónico con una página de phishing en el archivo HTML adjunto», dijo el investigador de ESET, Viktor Šperka, en un informe. «El correo electrónico advierte al destinatario sobre una actualización del servidor de correo electrónico, la desactivación de la cuenta o un problema similar y dirige al usuario a hacer clic en el archivo adjunto».

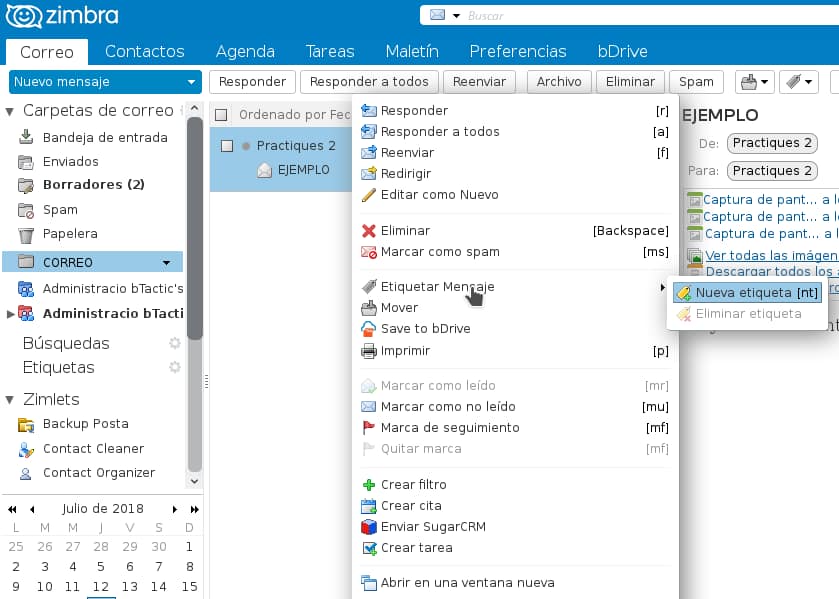

Los mensajes también suplantan la dirección del remitente para que parezca que provienen de un administrador de Zimbra, en un intento probable de convencer a los destinatarios de que abran el archivo adjunto. El archivo HTML contiene una página de inicio de sesión de Zimbra adaptada a la organización objetivo, con el campo de nombre de usuario completado con la dirección de correo electrónico de la víctima para que parezca más auténtico. Una vez que se introducen las credenciales, se recopilan del formulario HTML y se envían a través de una solicitud HTTPS POST a un servidor controlado por el actor. Lo que hace que los ataques sean destacados es su capacidad para propagarse aún más.

Oleadas de phishing subsiguientes han aprovechado cuentas de empresas legítimas previamente atacadas, lo que sugiere que las cuentas de administradores infiltrados asociadas con esas víctimas se utilizaron para enviar correos electrónicos a otras entidades de interés. «Una explicación es que el adversario confía en la reutilización de contraseñas por parte del administrador al que se dirigió a través del phishing, es decir, el uso de las mismas credenciales tanto para el correo electrónico como para la administración», señaló Šperka.

Si bien la campaña no es técnicamente sofisticada, se basa en el hecho de que «los archivos adjuntos HTML contienen código legítimo, y el único elemento revelador es un enlace que apunta al host malicioso» que está incrustado en el código fuente. «De esta manera, es mucho más fácil eludir las políticas anti-spam basadas en la reputación, en comparación con las técnicas de phishing donde un enlace malicioso se coloca directamente en el cuerpo del correo electrónico», dijo Šperka.

Contraatacando: Soluciones para Mitigar la Amenaza en Zimbra

Frente a esta embestida cibernética dirigida a los usuarios de Zimbra, es crucial contar con medidas de defensa sólidas. Aquí hay algunas soluciones que pueden ayudar a mitigar los riesgos y proteger tanto a las organizaciones como a los usuarios individuales:

1. Educación y Concientización del Usuario: La primera línea de defensa siempre debe ser la educación. Capacitar a los usuarios para que sean conscientes de las tácticas de phishing y cómo identificar correos electrónicos sospechosos puede marcar una gran diferencia. Cuanto más informados estén, menos probable será que caigan en la trampa.

2. Autenticación de Dos Factores (2FA): La implementación de la autenticación de dos factores es un paso esencial. Requerir un segundo factor más allá de las contraseñas estándar agrega una capa adicional de seguridad. Incluso si los atacantes obtienen las credenciales de inicio de sesión, no podrán acceder sin el segundo factor de autenticación.

3. Filtrado y Detección de Correo Electrónico Malicioso: Configurar sistemas de filtrado de correo electrónico para detectar y bloquear correos electrónicos maliciosos antes de que lleguen a los buzones de los usuarios puede prevenir gran parte del riesgo. La detección temprana es esencial para detener los ataques antes de que puedan causar daño.

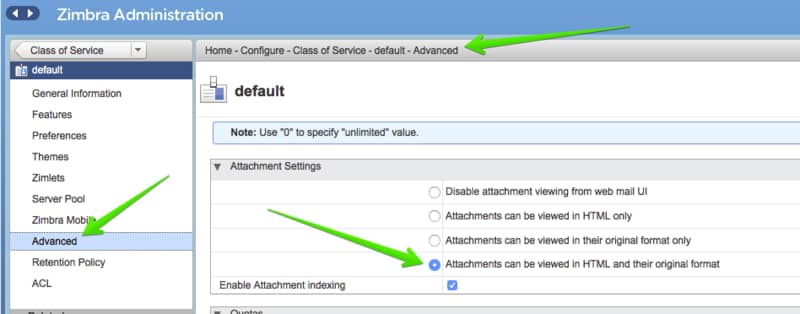

4. Actualizaciones y Parches Regulares: Mantener el servidor de Zimbra y otras aplicaciones actualizadas con los últimos parches de seguridad es fundamental. Esto ayuda a cerrar las vulnerabilidades conocidas que los atacantes podrían explotar.

5. Verificación de Remitentes: Fomentar prácticas de verificación de remitentes puede ayudar a los usuarios a confirmar la autenticidad de los correos electrónicos. Siempre se debe verificar la dirección del remitente y sospechar de cualquier cambio inusual.

6. Supervisión de Actividad Anómala: Implementar herramientas de supervisión y análisis de actividad puede ayudar a detectar comportamientos inusuales o intentos de acceso no autorizados. La detección temprana de actividad sospechosa puede detener los ataques en sus etapas iniciales.

7. Entrenamiento Continuo en Ciberseguridad: La educación en ciberseguridad no debe ser un evento único. Ofrecer capacitación regular y actualizada sobre los últimos riesgos y tácticas de ataque puede mantener a los usuarios alerta y preparados para enfrentar nuevas amenazas.

Al adoptar estas medidas y alentar una mentalidad de seguridad en toda la organización, es posible reducir significativamente el riesgo de caer víctima de campañas de ataque como la que apunta a los usuarios de Zimbra. La ciberseguridad es una carrera armamentista constante, y mantenerse informado y preparado es clave para mantenerse a salvo en el mundo digital actual.