En un escenario donde la ciberseguridad es crucial, la vulnerabilidad de un Active Directory (AD) en una organización se convierte en una seria amenaza. En este entorno dinámico, la detección temprana y la prevención son esenciales, ya que las soluciones tradicionales a menudo pasan por alto la complejidad de las amenazas que rodean a un AD vulnerable.

La urgente necesidad de adoptar un enfoque proactivo y la implementación de medidas de seguridad avanzadas se destacan como imperativos críticos. Sin embargo, la eficacia en la defensa va más allá de la simple identificación de amenazas en sus etapas iniciales. La realidad es que una brecha en la seguridad de AD puede comprometer la integridad, confidencialidad y disponibilidad de información crítica en una organización, resaltando la importancia de abordar de manera exhaustiva la seguridad de Active Directory en un contexto empresarial.

A continuación se presentan algunas estrategias para asegurar nuestra instalación de AD:

Implementación de Respuestas Rápidas y Estrategias de Mitigación: La velocidad en la respuesta ante un ataque es esencial. Desarrollar protocolos de respuesta rápida y estrategias de mitigación específicas ante las tácticas de infiltración en AD se convierte en un diferenciador crítico. La capacidad de aislar y neutralizar amenazas de manera eficiente marca la diferencia en la seguridad del sistema.

Refuerzo de la Capacidad de Análisis de Riesgos: Potenciar la capacidad de análisis de riesgos es esencial para una defensa proactiva. Incorporar herramientas y plataformas que permitan evaluar de manera continua y exhaustiva los riesgos asociados con las vulnerabilidades de Active Directory contribuye a una postura de seguridad más robusta.

Desarrollo de Estrategias de Resiliencia: En un entorno donde las amenazas evolucionan constantemente, la resiliencia se convierte en un factor clave. Desarrollar estrategias para recuperarse eficazmente de una infiltración, restaurando la integridad de Active Directory y los sistemas asociados, es esencial para minimizar el impacto de los ataques.

Integración de Tecnologías de Última Generación: La adopción de tecnologías avanzadas, como soluciones de inteligencia artificial y aprendizaje automático, fortalece la capacidad predictiva y adaptativa del sistema de seguridad. Estas tecnologías pueden anticipar y responder a patrones de infiltración, proporcionando una capa adicional de defensa.

Ejemplos de Vulnerabilidades y Fallas de Configuración en Active Directory (AD):

- Contraseñas Débiles o Predeterminadas:

- La persistencia de contraseñas débiles o predeterminadas en cuentas de administrador o en los propios servicios de AD representa una vulnerabilidad común. Atacantes pueden realizar ataques de fuerza bruta o aprovechar contraseñas por defecto para obtener acceso no autorizado.

- Falta de Actualizaciones y Parches:

- La falta de aplicación regular de parches y actualizaciones de seguridad deja al sistema vulnerable a explotaciones de vulnerabilidades conocidas. Atacantes pueden aprovechar brechas no corregidas para infiltrarse en el entorno de AD.

- Configuración Incorrecta de Permisos:

- Una configuración inadecuada de permisos en objetos de AD puede exponer información crítica. Por ejemplo, si un usuario está asignado incorrectamente a un grupo de administradores, podrían obtener acceso no autorizado a funciones clave.

- Exposición de Información Sensible:

- La publicación accidental de información sensible en directorios o la configuración incorrecta de políticas de acceso pueden permitir que actores maliciosos accedan a datos confidenciales almacenados en AD.

- Ataques de Pass-the-Ticket y Pass-the-Hash:

- La falta de medidas de seguridad adecuadas puede permitir a un atacante interceptar y reutilizar tickets o hashes de autenticación, lo que lleva a ataques de «Pass-the-Ticket» y «Pass-the-Hash» que comprometen la integridad del sistema.

- Descuido en la Monitorización de Eventos de Seguridad:

- La ausencia de una supervisión eficaz de los eventos de seguridad en AD puede resultar en la falta de detección temprana de actividades sospechosas o intentos de intrusión, permitiendo que las amenazas pasen desapercibidas.

- Implementación Incorrecta de Políticas de Grupo:

- Una configuración incorrecta de las políticas de grupo puede resultar en la aplicación inconsistente de configuraciones de seguridad. Es

- to abre la puerta a posibles brechas de seguridad al dejar sistemas sin las protecciones adecuadas.

- Uso Incorrecto de Protocolos Inseguros:

- La implementación de protocolos inseguros, como SMBv1, deja al sistema susceptible a ataques de intermediarios y exfiltración de datos. Es crucial adoptar protocolos seguros y deshabilitar versiones obsoletas.

La conciencia y corrección de estas vulnerabilidades y fallas de configuración son esenciales para fortalecer la seguridad de Active Directory y mitigar riesgos potenciales. Un enfoque integral que incluya auditorías regulares, monitoreo de eventos y prácticas de seguridad sólidas es crucial para salvaguardar el entorno de AD contra amenazas cibernéticas.

Es importante destacar que la información proporcionada aquí tiene un propósito educativo y se enfoca en la concientización sobre las amenazas cibernéticas. El uso indebido de estas herramientas para realizar actividades maliciosas es ilegal y está en contra de la ética. Aquí se mencionan algunas herramientas que, en manos equivocadas, podrían utilizarse para atacar Active Directory (AD):

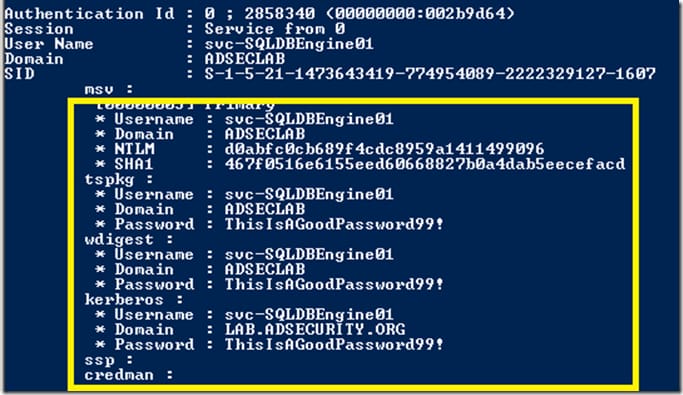

Mimikatz:

Descripción: Herramienta potente que extrae credenciales de memoria, incluidas contraseñas y tickets Kerberos.

Potencial de Ataque: Permite a un atacante realizar ataques «Pass-the-Ticket» y «Pass-the-Hash», comprometiendo la autenticación en AD.

BloodHound:

Descripción: Herramienta de enumeración y análisis de permisos en AD para identificar rutas de ataque y privilegios elevados.

Potencial de Ataque: Puede ser utilizado para mapear vulnerabilidades y puntos débiles en la configuración de permisos, facilitando la escalada de privilegios.

PowerShell Empire:

Descripción: Marco de post-explotación que utiliza PowerShell para el control remoto y la persistencia en sistemas comprometidos.

Potencial de Ataque: Permite a un atacante mantener el acceso persistente y ejecutar comandos en sistemas comprometidos.

CrackMapExec (CME):

Descripción: Herramienta de post-explotación que automatiza la enumeración y explotación de vulnerabilidades en entornos de red.

Potencial de Ataque: Puede ser utilizado para la ejecución remota de comandos y la exploración de sistemas en una red, incluyendo entornos de AD.

Responder:

- Descripción: Marco que engaña las solicitudes de autenticación en una red para obtener credenciales.

- Potencial de Ataque: Facilita la obtención de credenciales mediante ataques como el envenenamiento de respuestas NTLM (LLMNR/NBT-NS).

PowerView:

- Descripción: Script de PowerShell que realiza análisis y enumeración avanzada de AD.

- Potencial de Ataque: Facilita la identificación de información sensible y la exploración detallada de la estructura del dominio.

En resumen, el abordaje completo de las tácticas de infiltración en Active Directory va más allá de la detección temprana y la prevención. La implementación de respuestas rápidas, el refuerzo de la capacidad de análisis de riesgos, el desarrollo de estrategias de resiliencia y la integración de tecnologías de última generación son elementos esenciales en la defensa contra amenazas cada vez más sofisticadas. La ciberseguridad no solo requiere anticipar y prevenir, sino también adaptarse y responder de manera eficiente a la evolución constante del panorama de amenazas.

Es esencial entender que estas herramientas deben ser utilizadas de manera ética, como parte de actividades de prueba de penetración o con fines educativos, con el consentimiento explícito del propietario del sistema. Además, implementar medidas de seguridad y buenas prácticas en la configuración de AD puede ayudar a mitigar los riesgos asociados con estas herramientas.